2022 年

2022-01-25

解析 2021 郵件攻擊手法,掌握 2022 威脅趨勢

行銷處

2021 年全球壟罩在新冠疫情的陰影下,不少企業採用遠距工作模式,這不只催化了數位轉型的腳步,同時也造成資安威脅遽增,企業必須面臨越來越複雜的網路攻擊。時至 2022 年,病毒依然在全世界攻城掠地,因疫情造成的經濟衝擊也使企業的未來加深了更多不確定性。

隨著 Omicron 入侵台灣,多家金融、製造、電信業者率先再度實施分流上班、居家上班,對於其中的安全隱患,Openfind 資安研究團隊將 2021 年於企業用戶環境中實際觀察到的威脅彙整,提出其中常見、經典的郵件攻擊手法加以解析,提供企業借鏡並做為 2022 年資安佈局的參考,希望企業用戶更了解威脅來源,知彼知己後更能教育使用者防範未然。

企業應加強注意的五大郵件攻擊手法如下:

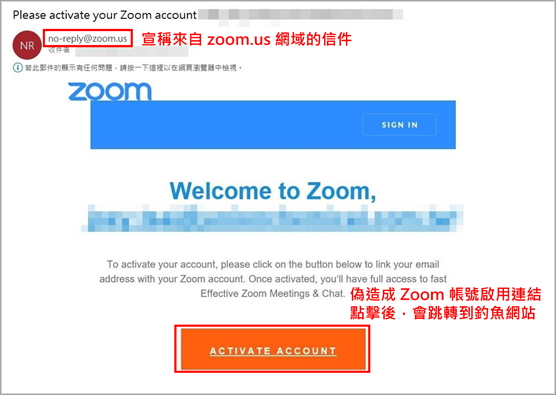

1. 偽造視訊會議服務啟用通知信

【圖 1. 偽造視訊軟體啟用通知信】

疫情期間,許多會議也轉成線上的方式進行,由於視訊會議使用率大幅提昇,相關服務的通知信,也被駭客加以變造,作為社交工程攻擊的手段。圖 1 是 MailCloud 防詐騙智慧分析中心收到的回報信件,郵件內文是來自 Zoom 雲端視訊服務的帳號啟用通知信,一旦使用者點擊啟用連結後,就會跳轉到極為相似的釣魚網站,誘導使用者填入帳號密碼。經分析後發現,該信件 SPF 驗證結果為 SoftFail,代表這封信並非由郵件網域所屬的 IP 位址發送。SPF(Sender Policy Framework)是一種防偽冒郵件的驗證機制,郵件主機可查詢 DNS 紀錄,比對信件來源 IP 是否正確。然而,有些雲端服務業者,例如:Zoom,為了避免郵件因不同 IP 位址寄送而被退信,會將 SPF 設定為 SoftFail,但發信政策設定得不夠嚴謹,代表這類的偽造通知信,仍有機率會進到廣告信匣,因此使用者對於廣告信件要小心辨識。另外,管理者也可調整規則,將指定來源網域的 SoftFail 信件濾除,以避免使用者誤觸釣魚連結。

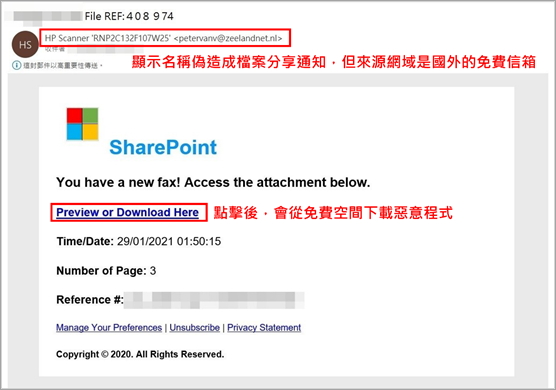

2. 內含惡意程式的檔案分享通知信

【圖 2. 內含惡意程式的檔案分享通知】

品牌偽冒信是利用客戶對品牌標誌的信任感,而發起的詐騙攻擊,相比來路不明的商務信件,使用者更容易點擊常見品牌信件的連結,舉凡蘋果(Apple)、谷歌(Google)及微軟(Microsoft)等大型雲端服務的標誌,都經常被網路罪犯拿來利用。如圖 2 所示,乍看之下,是來自 SharePoint 服務的檔案分享通知,而寄件者顯示名稱為帶有流水標號的 HP 掃描裝置,企圖讓收件者誤認為是系統自動產生的信件,但比對寄件網域,會發現此封信是來自國外的免費信箱。當使用者點擊內文的連結後,會跳轉到其他免費雲端空間下載惡意程式。這類的攻擊手法層出不窮,企業在對員工宣導資安觀念時,需再三強調,越是熟悉的服務通知信,越可能成為攻擊者偽冒的目標。另外 OSecure 資安團隊還發現,除了免費雲端空間外,企業的網站主機也成為攻擊者放置惡意程式的途徑。有些伺服器因疏於管理,被駭客取得管理者權限後,放置 Trojan 木馬病毒,接著攻擊者再將惡意 URL 透過電子郵件散佈,導致企業網站在無意間變成病毒的傳播途徑。

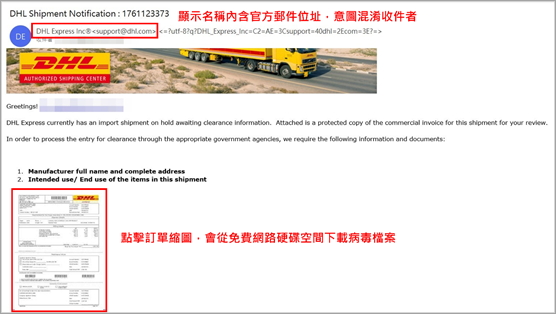

3. 物流包裹釣魚信

【圖 3. 物流訂單確認信】

根據 MailCloud 郵件詐騙防護中心統計,自疫情爆發之後,釣魚信件中佔比最高的類型就是物流包裹確認通知信。仔細觀察圖 3 的寄件者名稱,內含物流業者的官方客服郵件地址「support@dhl.com」,屬於顯示名稱詐騙手法,使用者若不仔細觀察,很有可能會被矇騙。郵件內文說明有一批進口貨物需填寫報關資料,並附上訂單副本縮圖,其目的是增加郵件之可信度,若點擊圖片,就會從免費網路硬碟空間下載病毒檔案。圖 4 也是物流類型釣魚信,寄件者名稱顯示為「DHL Express」,但寄件人地址與物流業者網域不同,信件內容是包裹留置通知,說明包裹因為沒有正確的地址,導致無法正確的遞送,請使用者點擊連結,填寫地址及其他詳細資訊,使用者點擊後就會跳轉到釣魚頁面,騙取個人機敏資料。

【圖 4. 物流包裹確認信】

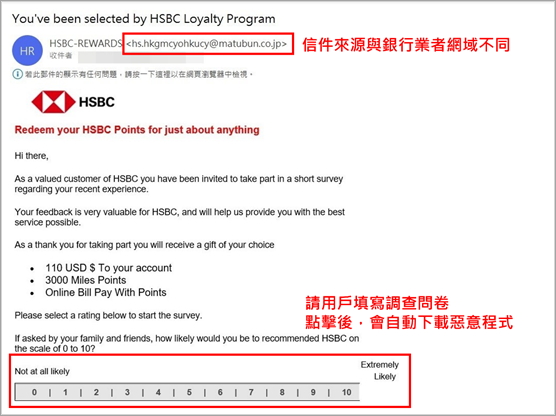

4. 銀行問卷調查通知信

【圖 5. 銀行問卷調查通知信】

圖 5 是偽造的銀行問卷調查,寄件人名稱顯示為「HSBC-REWARDS」,讓收件者誤以為是來自銀行的信件,但信件來源明顯與銀行業者網域不同,郵件內容是請客戶填寫銀行服務問卷調查,只要填寫問卷,就可得到回饋點數或現金獎勵,藉此吸引用戶填寫,而最下面是評分欄位,若使用者不慎點擊,就會自動下載惡意程式。偽冒銀行通知信,其實是網路詐騙慣用的手法之一,其他常見的還有匯款失敗或帳戶變更等類型,由於這些信件對一般民眾而言,可說是真假難辨,許多金融業者為了降低客戶被詐騙的風險,會將對帳單或轉帳通知等重要信件加上 S/MIME 數位簽章,藉此教育使用者遇到銀行來信時,需檢查是否含有 S/MIME 簽章、並確認驗章成功,倘若信件沒有 S/MIME 簽章或者驗章失敗,就代表這封信可能是偽造或者內容被變更,藉此保障銀行業者與客戶的權益。

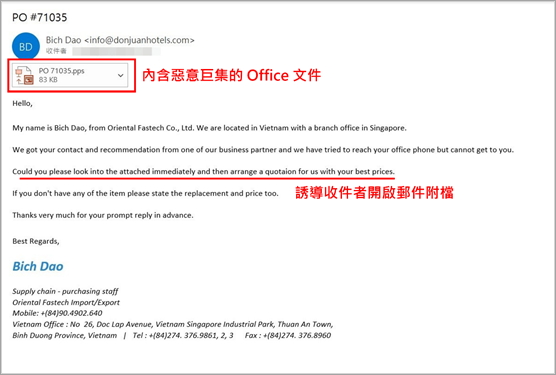

5. 內含惡意巨集的商務信件

【圖 6. 內含惡意巨集商務信件】

圖 6 是標準的 Office 巨集商務信件攻擊,信件內文提及想要索取優惠報價,請收件者查看附檔,當收件者下載看起來無害的 Office 文件,開啟檔案時,電腦可能已受到感染,惡意程式會於背景執行,在使用者不知情的狀況下,將信件轉發給通訊錄裡的聯絡人,這就是 Office 惡意巨集。微軟的 Office 巨集是用 Visual Basic for Applications(VBA)所編寫的。VBA 適用於大多數 Office 軟體。由於內嵌惡意巨集的 Office 病毒數量不斷增加,因此,在最新版本的 Office 中,已預設禁止啟用巨集。但是在舊版的 Office 仍然會預設執行,這也是惡意巨集攻擊無法遏止的主因。

由以上幾項郵件攻擊類型來看,疫情期間,企業若採取混合辦公之工作模式,IT 人員需思考如何確保工作平台的穩定性與安全性,許多基礎防護機制,並無法保護企業用戶免於針對性攻擊。建議企業導入專業電子郵件防護,藉以改善工作平台之安全性。

相關解決方案

Openfind Secure 雲端資安服務 ─ 智慧安全與雲端安全的雲端服務